Facebook will use facial recognition to unlock your account

ফেসবুক ব্যবহারকারীদের ট্র্যাকিং জন্য প্রশংসা করা হয় এমনকি তারা সাইট থেকে লগ আউট; সোশ্যাল মিডিয়ার টাইটান ব্যবহারকারীদের তথ্য সংগ্রহের জন্য তার কৌশলগুলির সমালোচনা করে। এখন এটি ঘোষণা করা হচ্ছে যে ফেসবুক ফেসবুক অ্যাকাউন্ট আনলক করতে ব্যবহারকারীদের সাহায্য করার জন্য মুখের সনাক্তকারী প্রযুক্তি পরীক্ষা করছে। ফেসবুকে লকড অ্যাকাউন্টটি আপনার সাথে সম্পর্কিত কিনা তা পরীক্ষা করতে ফেসবুকে আপনার মুখটি ব্যবহার করবে এবং কোনও স্ক্রিপ্ট কিডী বা তৃতীয় পক্ষের অন্য কারো অ্যাক্সেসের চেষ্টা করছে না অ্যাকাউন্ট। TechCrunch এর মতে, "আপনি যদি কোথাও কোথাও থাকেন তবে আপনি বিমানের মতো অথবা বিদেশে ভ্রমণের সময় দুই-ফ্যাক্টর প্রমাণীকরণের এসএমএস পাবেন না, অথবা যদি আপনি আপনার ইমেল অ্যাকাউন্টে অ্যাক্সেস হারাবেন"।

Hacking news english e porte hole akhane visit korun http://www.techofficees.com

"আমরা অ্যাকাউন্ট পুনরুদ্ধার প্রক্রিয়ার সময় অ্যাকাউন্টের মালিকানা দ্রুত এবং সহজে যাচাই করতে চাই এমন ব্যক্তিদের জন্য একটি নতুন বৈশিষ্ট্য পরীক্ষা করছি। এই ঐচ্ছিক বৈশিষ্ট্যটি কেবল আপনার ডিভাইসগুলিতে প্রবেশ করার জন্যই ব্যবহৃত হয়। এটা আরেকটি ধাপ, এসএমএস এর মাধ্যমে দুই ফ্যাক্টর প্রমাণীকরণের পাশাপাশি, নিশ্চিত করতে যে অ্যাকাউন্ট মালিকরা তাদের পরিচয় নিশ্চিত করতে পারে, "ফেসবুক টেকচার্ডকে বলেন।

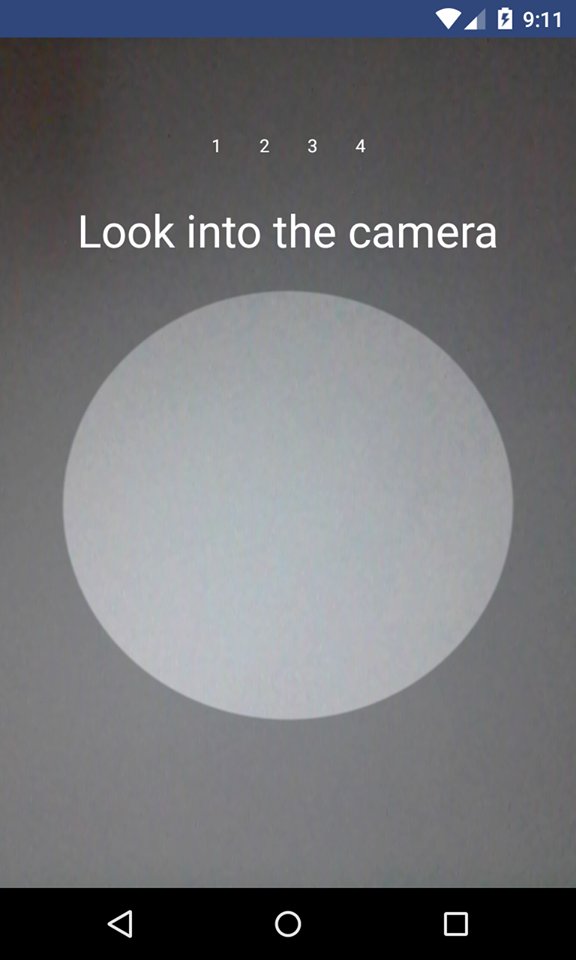

এটা সম্ভবত ফেসবুক আইফোন এক্স এর মুখের স্বীকৃতি দিয়ে প্রভাবিত হয় যে ব্যবহারকারীদের অবিলম্বে তাদের ফোন আনলক করতে দেয় TNW এর মাত নওয়ারার দ্বারা ভাগ করা একটি স্ক্রিনশট, একজন দেখতে পারেন যে ভবিষ্যতে কীভাবে ফেসবুকের মুখের স্বীকৃতি বৈশিষ্ট্য কাজ করবে।

প্রত্যক্ষ স্বীকৃতি নিজেই সংস্থাগুলির দ্বারা ব্যবহৃত দ্রুততম প্রযুক্তির একটি হয়ে উঠেছে, উদাহরণস্বরূপ, চীনের পাবলিক টয়লেটগুলিতে মুখের স্বীকৃতি সিস্টেম ব্যবহার করা হচ্ছে এবং মার্কিন যুক্তরাষ্ট্র বিমানবন্দর দেশ ছেড়ে চলে যাওয়া বা দেশের পরিদর্শন করার জন্য একই প্রযুক্তির ব্যবহার করছে।

এফবিআই (ফেডারেল ব্যুরো অফ ইনভেস্টিগেশন) এছাড়াও 411 মিলিয়ন ছবির একটি ডাটাবেস মালিক, যার মধ্যে 140 মিলিয়ন বিদেশী যারা মার্কিন ভিসার জন্য আবেদন করেছে এবং 30 মিলিয়ন অপরাধী কোনও তত্ত্বাবধান ছাড়াই mugshots

যাইহোক, নিরাপত্তা ফার্ম বিটগ্লাস পরিচালিত 1২9 হ্যাকারের একটি সাম্প্রতিক জরিপ অনুযায়ী মুখের স্বীকৃতিটি স্ট্যান্ডার্ড পাসওয়ার্ডগুলির পিছনে দ্বিতীয় কম দক্ষ নিরাপত্তা সরঞ্জাম বলে বিবেচিত হয়। মুখের স্বীকৃতি এছাড়াও ফিঙ্গারপ্রিন্ট প্রমাণীকরণের চেয়ে ছয় বার আরো খারাপ সরঞ্জাম হিসাবে গণ্য করা হয়, এটি মুখের স্বীকৃতি টেক নিরাপত্তা সম্পর্কে বাতাসে অনেক সন্দেহ আছে যে ইঙ্গিত।

ডিজিটাল গার্ডিয়ানের গ্লোবাল সিকিউরিটি এডভোকেট টমাস ফিশারের মতে, "ফেসবুকের ফেস আইডি ব্যবহারকারীদেরকে দ্বিতীয় পরিচয়ের প্রমাণীকরণ প্রদানের উপর দৃষ্টি নিবদ্ধ করা হয়েছে বলে তারা তাদের অ্যাকাউন্ট অ্যাক্সেস হারাতে বা তাদের পাসওয়ার্ড ভুলে যায়। এটা মনে রাখা আকর্ষণীয় যে ফেসবুকের প্রযুক্তি শুধুমাত্র একটি ডিভাইসে কাজ করবে যা ইতিমধ্যে একটি ব্যবহারকারী অ্যাকাউন্টের সাথে যুক্ত করা হয়েছে। এটি কার্যকরভাবে তিন-স্তর প্রমাণীকরণ প্রক্রিয়া প্রদান করে: অ্যাকাউন্ট, ডিভাইস এবং বায়োমেট্রিক্স, অ্যাক্সেস লাভের জন্য আপনাকে তিনটি কারণের প্রয়োজন হবে। এটি একটি ব্যবহারকারীর অ্যাকাউন্টের নিরাপত্তা বৃদ্ধি করতে পারে। "

ফেসবুকে অতীতে ছবির ট্যাগ প্রস্তাবনার জন্য মুখোমুখি মনোভাবের জন্য কিছু প্রতিক্রিয়া দেখা দিয়েছে, তবে এই বৈশিষ্ট্যটি শুধুমাত্র আপনাকে ব্যক্তিগতভাবে সাহায্য করার জন্য প্রযুক্তিটি ব্যবহার করবে। অতএব এটি গোপনীয়তা উদ্বেগ হিসাবে বড় না করা উচিত, যদিও স্পষ্টত কিছু বায়োমেট্রিক তথ্য সম্পর্কিত মানুষ মানুষ বিরতি দিতে পারেন। কিন্তু যদি এটি আপনার বার্তা এবং সংবাদ ফিড ফিরে পেতে পারেন, বা একটি হ্যাক দ্বারা সম্পন্ন ক্ষতি মেরামত, অনেক মানুষ ফেসবুকে তাদের মুখ ব্যবহার করার জন্য আরামদায়ক হতে পারে সম্ভবত।

Hacking news english e porte hole akhane visit korun http://www.techofficees.com

"আমরা অ্যাকাউন্ট পুনরুদ্ধার প্রক্রিয়ার সময় অ্যাকাউন্টের মালিকানা দ্রুত এবং সহজে যাচাই করতে চাই এমন ব্যক্তিদের জন্য একটি নতুন বৈশিষ্ট্য পরীক্ষা করছি। এই ঐচ্ছিক বৈশিষ্ট্যটি কেবল আপনার ডিভাইসগুলিতে প্রবেশ করার জন্যই ব্যবহৃত হয়। এটা আরেকটি ধাপ, এসএমএস এর মাধ্যমে দুই ফ্যাক্টর প্রমাণীকরণের পাশাপাশি, নিশ্চিত করতে যে অ্যাকাউন্ট মালিকরা তাদের পরিচয় নিশ্চিত করতে পারে, "ফেসবুক টেকচার্ডকে বলেন।

এটা সম্ভবত ফেসবুক আইফোন এক্স এর মুখের স্বীকৃতি দিয়ে প্রভাবিত হয় যে ব্যবহারকারীদের অবিলম্বে তাদের ফোন আনলক করতে দেয় TNW এর মাত নওয়ারার দ্বারা ভাগ করা একটি স্ক্রিনশট, একজন দেখতে পারেন যে ভবিষ্যতে কীভাবে ফেসবুকের মুখের স্বীকৃতি বৈশিষ্ট্য কাজ করবে।

প্রত্যক্ষ স্বীকৃতি নিজেই সংস্থাগুলির দ্বারা ব্যবহৃত দ্রুততম প্রযুক্তির একটি হয়ে উঠেছে, উদাহরণস্বরূপ, চীনের পাবলিক টয়লেটগুলিতে মুখের স্বীকৃতি সিস্টেম ব্যবহার করা হচ্ছে এবং মার্কিন যুক্তরাষ্ট্র বিমানবন্দর দেশ ছেড়ে চলে যাওয়া বা দেশের পরিদর্শন করার জন্য একই প্রযুক্তির ব্যবহার করছে।

এফবিআই (ফেডারেল ব্যুরো অফ ইনভেস্টিগেশন) এছাড়াও 411 মিলিয়ন ছবির একটি ডাটাবেস মালিক, যার মধ্যে 140 মিলিয়ন বিদেশী যারা মার্কিন ভিসার জন্য আবেদন করেছে এবং 30 মিলিয়ন অপরাধী কোনও তত্ত্বাবধান ছাড়াই mugshots

যাইহোক, নিরাপত্তা ফার্ম বিটগ্লাস পরিচালিত 1২9 হ্যাকারের একটি সাম্প্রতিক জরিপ অনুযায়ী মুখের স্বীকৃতিটি স্ট্যান্ডার্ড পাসওয়ার্ডগুলির পিছনে দ্বিতীয় কম দক্ষ নিরাপত্তা সরঞ্জাম বলে বিবেচিত হয়। মুখের স্বীকৃতি এছাড়াও ফিঙ্গারপ্রিন্ট প্রমাণীকরণের চেয়ে ছয় বার আরো খারাপ সরঞ্জাম হিসাবে গণ্য করা হয়, এটি মুখের স্বীকৃতি টেক নিরাপত্তা সম্পর্কে বাতাসে অনেক সন্দেহ আছে যে ইঙ্গিত।

ডিজিটাল গার্ডিয়ানের গ্লোবাল সিকিউরিটি এডভোকেট টমাস ফিশারের মতে, "ফেসবুকের ফেস আইডি ব্যবহারকারীদেরকে দ্বিতীয় পরিচয়ের প্রমাণীকরণ প্রদানের উপর দৃষ্টি নিবদ্ধ করা হয়েছে বলে তারা তাদের অ্যাকাউন্ট অ্যাক্সেস হারাতে বা তাদের পাসওয়ার্ড ভুলে যায়। এটা মনে রাখা আকর্ষণীয় যে ফেসবুকের প্রযুক্তি শুধুমাত্র একটি ডিভাইসে কাজ করবে যা ইতিমধ্যে একটি ব্যবহারকারী অ্যাকাউন্টের সাথে যুক্ত করা হয়েছে। এটি কার্যকরভাবে তিন-স্তর প্রমাণীকরণ প্রক্রিয়া প্রদান করে: অ্যাকাউন্ট, ডিভাইস এবং বায়োমেট্রিক্স, অ্যাক্সেস লাভের জন্য আপনাকে তিনটি কারণের প্রয়োজন হবে। এটি একটি ব্যবহারকারীর অ্যাকাউন্টের নিরাপত্তা বৃদ্ধি করতে পারে। "

ফেসবুকে অতীতে ছবির ট্যাগ প্রস্তাবনার জন্য মুখোমুখি মনোভাবের জন্য কিছু প্রতিক্রিয়া দেখা দিয়েছে, তবে এই বৈশিষ্ট্যটি শুধুমাত্র আপনাকে ব্যক্তিগতভাবে সাহায্য করার জন্য প্রযুক্তিটি ব্যবহার করবে। অতএব এটি গোপনীয়তা উদ্বেগ হিসাবে বড় না করা উচিত, যদিও স্পষ্টত কিছু বায়োমেট্রিক তথ্য সম্পর্কিত মানুষ মানুষ বিরতি দিতে পারেন। কিন্তু যদি এটি আপনার বার্তা এবং সংবাদ ফিড ফিরে পেতে পারেন, বা একটি হ্যাক দ্বারা সম্পন্ন ক্ষতি মেরামত, অনেক মানুষ ফেসবুকে তাদের মুখ ব্যবহার করার জন্য আরামদায়ক হতে পারে সম্ভবত।